Practicum: Wireshark

In dit praktijkgedeelte zullen we het netwerkverkeer monitoren met behulp van de netwerksniffer Wireshark. Dit praktijkgedeelte is opgedeeld in drie afzonderlijke delen:

- Installeren en instellen van Wireshark

- netwerkverkeer analyseren met behulp van verschillende filters

- Ten slotte zullen we het type verkeer analyseren op basis van een bestaande verzameling netwerkpakketten.

Voor het practicum heb je nodig:

- een Windows werkstation (Virtueel)

- een internetverbinding

- Werkblad Wireshark

Tijdsduur: ± 1:30 uur

Installeren en instellen van Wireshark

- Log in op je Windows werkstation

- Open je favoriete internetbrowser en ga naar https://www.wireshark.org/download.html

- Download Wireshark

- Begin met het opstarten van de Wireshark-installatie. Als Windows een beveiligingswaarschuwing weergeeft, selecteer dan “Uitvoeren”

- Voer de installatie van Wireshark uit met alle beschikbare opties, totdat het installatieproces voor Npcap wordt weergegeven.

- Klik op Next > en installeer Npcap.

- Kies de opties zoals getoond in de onderstaande afbeelding en ga verder met de installatie.

- Start Wireshark, Het venster met de verschillende interfaces verschijnt. Dubbelklik op jouw Ethernert of draadloze interface. Wireshark begint nu je verkeer te sniffen.

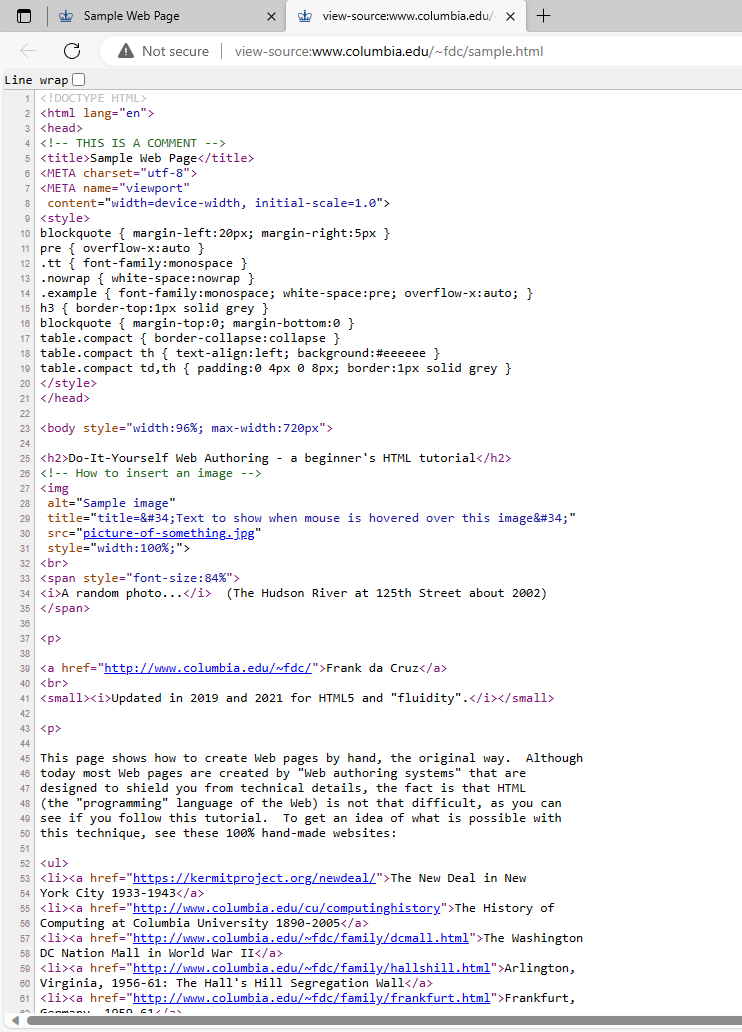

- Nadat Wireshark begonnen is met het vastleggen van gegevens, open je een webbrowser en bezoek je een willekeurige website. Maak een aantekening van het webadres in het ‘Wireshark Werkblad’. (Bv.Sample Web Page (columbia.edu) )

zorg ervoor dat de website een http website is en geen https. - Zodra de website is geladen, laat je de browser open en ga je terug naar Wireshark. Klik op “Capture” en vervolgens op “Stop”.

-

Zoek naar de eerste twee lichtblauw gemarkeerde pakketten. Deze bevatten DNS-verzoeken om het IP-adres van de bezochte website te verkrijgen. Ga naar het tweede DNS-pakket en klik achtereenvolgens op “Domain Name System (response)” en vervolgens op “Answers” – “www.domeinnaam.***” om dit uit te vouwen.

Houd er rekening mee dat DNS-pakketten alleen de eerste keer worden verzonden wanneer er verbinding wordt gemaakt met internet. De tweede keer, wanneer de website-naam uit de cache wordt gehaald, worden deze pakketten niet verzonden.

- Bij het inspecteren van de gegevens in het pakket, kunnen we vaststellen dat de DNS-server heeft gereageerd en het IP-adres van de website heeft verstrekt. In sommige gevallen kan het echter een CNAME zijn in plaats van een direct IP-adres. Maak een aantekening van het IP-adres of de CNAME van jouw website in het document ‘Wireshark Werkblad’.

- Keer terug naar de webbrowser en open de broncode van de pagina. Om dit te doen, klik met de rechtermuisknop ergens op de pagina en kies ‘View page source’ in het contextmenu.

- Inspecteer de broncode, maak een kopie ervan en voeg de inhoud toe aan het document ‘Werkblad Wireshark’

- Ga terug naar Wireshark. Klik met de rechtermuisknop op het eerste HTTP-pakket dat volgt op de DNS-pakketten. Selecteer in het contextmenu de optie ‘Follow -> HTTP-stream’. Hiermee worden alle pakketten gefilterd die deel uitmaken van dezelfde gegevensstroom.

- Nadat je het Follow HTTP Stream-venster hebt geopend, verschijnt de webpagina-broncode weer wanneer je naar beneden scrollt. Kopieer en plak de inhoud van het Follow HTTP Stream-venster in het document ‘Werkblad Wireshark’.

We hebben netwerkverkeer bekeken met behulp van een sniffer, waarmee we netwerkdata kunnen filteren en vervolgens kunnen reconstrueren. Nu gaan we filters toepassen op ons netwerkverkeer. Om te controleren of een computersysteem ‘actief’ is, kunnen we het pingcommando naar dat systeem sturen. Als het systeem actief is, ontvangen we een reactie; anders niet. Het pingcommando fungeert als een soort echo. We kunnen dit commando uitvoeren door het in te voeren in de opdrachtprompt: ping ‘ip-adres’

Als het systeem ingeschakeld is en reageert op het pingcommando, ontvangen we een respons. Indien niet, resulteert dit in een time-out.

Netwerkverkeer filteren

- Start Wireshark, Het venster met de verschillende interfaces verschijnt. Dubbelklik op jouw Ethernert of draadloze interface. Wireshark begint nu je verkeer te sniffen.

- Laten we nu wat extra gegevens verzamelen. Gedurende een tijdsbestek van minimaal vijf tot maximaal tien minuten, blijf je actief op het netwerk terwijl je Wireshark gebruikt om te luisteren. Tijdens deze periode voer je ten minste de volgende activiteiten uit:

- zoek minimaal tien verschillende websites

- Maak minimaal drie verschillende zoekopdrachten met Google

- Ping een ander computersysteem op het LAN (mag ook de router zijn).

- Zorg ervoor dat je alle bezochte websites, Google-zoektermen en pinggegevens noteert in het document ‘Werkblad Wireshark.

- Nadat er voldoende tijd is verstreken en alle nodige stappen zijn voltooid, ga je naar ‘Capture’ en selecteer je ‘Stop’.

- Laten we nu onderzoeken hoe we de pingpakketten kunnen filteren uit de gegevens. Aangezien pingpakketten deel uitmaken van het ICMP-protocol, voeren we ‘icmp’ in het filterveld in. Tijdens het typen is het filterveld rood, wat aangeeft dat het filter nog niet volledig is. Zodra we echter de laatste letter invoeren, verandert het veld automatisch naar groen om aan te geven dat het een geldig filter is. Klik vervolgens op het blauwe pijltje naast het filter.

We zien momenteel alleen de pingpakketten. Omdat het pingcommando onder Windows standaard vier keer wordt uitgevoerd, zien we vier verzoeken (requests) en vier antwoorden (replies).

- Klik met de rechtermuisknop op het eerste pingverzoekpakketje en selecteer in het contextmenu ‘Copy ->Summary as Text. De samenvatting van dit pakketje is nu naar het klembord gekopieerd. Plak de inhoud ervan in het document ‘Werkblad Wireshark’.

- Wireshark ondersteunt talloze verschillende filters, en je kunt zelfs filters aanmaken met behulp van een wizard. Laten we nu een filter creëren voor al het verkeer via poort 80, met de hoop het meeste webverkeer te kunnen onderscheppen. Om te beginnen, moeten we het huidige filter leegmaken. Klik op het pictogram van het kruisje naast het filterveld.

- Rechtsklik op het filter en kies ‘Display Filter Expression…’ in het contextmenu.

Het Filter Expression-venster wordt geopend. Ga naar ‘Field Name’ en selecteer ‘TCP’, omdat we een TCP-poort gaan filteren. Kies bij ‘Relation’ voor ‘==’, omdat de ingevoerde zoekopdracht exact overeen moet komen met het resultaat. Voer in het rvak Value ’80’ in, wat het poortnummer is. Klik ten slotte op ‘OK’.

Je hebt ook de optie om de filter direct in het filterveld in te voeren. “tcp.port == 80“ - Nadat het filter is toegepast, zien we nu uitsluitend het verkeer dat gebruikmaakt van poort 80

- Maak je eigen filter om al het DNS-verkeer te isoleren, en vergeet niet om de filterinstructie op te schrijven in het document ‘Werkblad Wireshark’.

- Pas de filter toe, maak een screenshot van het resultaat in Wireshark, en plak de screenshot in het ‘Werkblad Wireshark’