ICT4U_Active Directory Domain Services GUI

Bekijk dit filmpje voor we van start gaan… Klik HIER.

Start de server op. Je ziet dat de regio, de taal en het toetsenbord al ingesteld zijn zoals we dat geconfigureerd hadden bij de oorspronkelijke installatie. Je kan dit nog aanpassen natuurlijk, maar oorspronkelijk wordt ingegeven wat we gebruikten bij onze oorspronkelijke aanmaak.

Je aanvaardt ook hier de voorwaarden en bepaalt een nieuw wachtwoord.

Je meldt je aan en de ‘Server Manager’ start op. Je ziet dat de Computernaam, evenals het statisch IPv4-adres dat we ingegeven hadden hier niet meer aanwezig zijn.

- Verander de naam van de computer terug naar een betekenisvolle naam, bvb DC01

- Stel het ip-adres terug in zoals we daarstraks gedaan hebben voor onze oorspronkelijke server.

ALGEMEEN

Wie ooit beheer heeft gedaan binnen een Microsoft omgeving is bekend met de diverse typen groepen. In de loop der jaren zijn hier een aantal smaken bijgekomen waaronder de domein locale en de universele groepen. Bovendien heeft Microsoft een typering aangebracht; beveiliging en distributie. Dit document legt uit waarom het volgen van de Microsoft AGDLP mantra zinvol is in een grotere organisatie.

Voor Microsoft is AGDLP, Account_Global Group_Domain Local Group_Permission, de manier om Role Based Access Control, RBAC, mogelijk te maken binnen de Active Directory Domein Services.

Deze methodiek helpt bij het flexibel inrichten en beheren van complexe omgevingen. Een complexe omgeving is een omgeving met meer dan 500 eindgebruikers, meer dan 10 afdelingen en meer dan 10 resources.

DE RESOURCES

De resource kan van alles zijn: printers, folders, bestanden, maar ook autorisaties of toegang tot specifieke views in een database of beheerapplicatie. Toegang tot of gebruik maken van een specifieke resource gebeurt door de resource middels een groep te ontsluiten.

Het gebruik maken van een resource geschiedt door lid te worden van de resource groep. De permissie is dus in feite de lidmaatschap van de groep die de resource ontsluit.

Mocht nu in de praktijk blijken dat het toekennen van een permissie negatieve gevolgen heeft op andere resources, door bijvoorbeeld strijdige instellingen, dan is een roll-back eenvoudig te realiseren door dit lidmaatschap te verbreken.

GEBRUIKERSGROEP

Niet iedere gebruiker is hetzelfde en heeft dus ook niet dezelfde taken of toegang tot resources nodig. De beschikbare resource daarentegen zijn bekend en dat kunnen er meer of soms minder

worden. Met andere woorden; mensen hebben diverse rollen in de organisatie. Neem de volgende afbeelding:

We zien drie eindgebruikers, vijf resources en 10 permissies.

Wat niet direct opvalt, is dat gebruiker B en gebruiker C toegang hebben tot dezelfde resources. Door eindgebruikers te bundelen in een gebruikersgroep wordt het geheel behoorlijk overzichtelijker:

De manier om de taken, lees rol, van de eindgebruikers goed te formuleren is door eindgebruikers te bundelen ten aanzien van de taken die ze verrichten. Microsoft hanteert de volgende best-practice: bundel gebruikers in Globale Groepen.

ROLES EN FEATURES

Klik op “Manage” en kies voor “Add Roles and Features”.

De ‘Add Roles and Features Wizard‘ gaat open.

- Klik op ‘Next’.

- Selecteer ”Role-based or Feature-based installation” en klik op “Next”.

In het volgende scherm moeten we de server gaan kiezen waarop we de domain server willen installeren. Nu we maar ene server hebben, kunnen we alleen deze server kiezen.

We willen “Active Directory Domain Service” installeren.

- Vink in het “Server-roles” venster ‘Active Directory Domain Service” aan. Er opent een “Wizard”, kies hier om alles standaard te laten.

- Klik op “Add Features”.

- Klik op ‘Next‘

In het volgende scherm word er gevraagd of er nog extra features moeten worden geïnstalleerd. Laat deze op de standaard staan.

- Klik op “Next”.

Sinds Server 2016 is het ook mogelijk om een verbinding te maken met “Azure Active Directory”.

Maar dit gaan we nu niet bekijken. Klik hier dan ook gewoon op “Next”.

Vink in het volgende scherm “Restart the destination server automatically if required” aan en klik ‘yes’ op het schermpje dat verschijnt. De server zal indien nodig zelf heropstarten.

Klik op “Install”.

De “Active Directory Domain Services” zullen nu worden geïnstalleerd, Hierna kunnen we deze server gaan “Promoveren” tot een “Domain Controller”.

PROMOVEREN TOT DOMAIN CONTROLLER

Nu de “Active Directory Domain Services” zijn geïnstalleerd kunnen we klikken op “Promote this server to a domain controller”.

Volgend scherm gaat open:

We gaan ons domain creëren. We moeten dus eerst kiezen voor “Add a new Forest” omdat dit onze eerste domain controller gaat worden in een nieuw domain. En geef een “Root domain name” (Lcorp.local) in.

Kies in het volgende scherm het “Forest functional Level” en het “Domain Functional Level”, dit is belangrijk als je nog een oude server wil gaan gebruiken in deze Forest. Hier moet je het level dan verlagen naar het laagste level dat je wilt gaan gebruiken. (bv Windows Server 2008). Dit gaan we niet doen, wij gebruiken nu enkel server 2016.

Geef ook een “Directory Services Restore Mode (DSRM) password” (user_DC) in. Dit is belangrijk voor je ‘Active Directory’ te kunnen herstellen indien een van de servers crasht.

In het volgende scherm wordt er gevraagd of we een “DNS delegation” willen aanmaken. Dit gaan we niet doen en klikken gewoon op “Next”.

Als volgende wordt er een NETBIOS naam gegenereerd op basis van je “Root Forest Domain Name”. Bij mij is dit LCORP. Het duurt enkele seconden voor de naam verschijnt.

Klik op ‘Next‘.

Hierna moeten we gaan specificeren waar we onze Log files en SYSVOL map willen gaan opslaan. Laat deze standaard staan en klik op “Next”.

Je krijg weer een samenvatting van alle instellingen, zijn ze allemaal goed, klik dan op “Next”.

De computer gaat nu checken of hij alles kan uitvoeren om een DController aan te maken. Hij doet dit door de “Prerequisites check” uit te voeren.

Eens dit klaar is en de test is goed verlopen kan je op “Install” klikken.

Na de installatie zal er misschien een waarschuwing komen dat je wordt uitgelogd, hierna ga je kunnen aanmelden als ‘domain administrator‘, met hetzelfde wachtwoord dat je eerder gebruikte als de lokale administrator.

Je ziet dat de usernaam veranderd is naar DOMAINUSERNAME.

Je kan ook op een andere manier inloggen. Dit is de nieuwe manier die Windows meer en meer wil

gaan gebruiken, USERNAME@DOMAIN.

De server maakt nu dus deel uit van het domain, je kan dit ook zien in je “Server Manager”.

In ons dashboard zijn 2 nieuwe tegels toegevoegd: ‘AD DS‘ en ‘DNS’.

AANMAKEN VAN SHARES

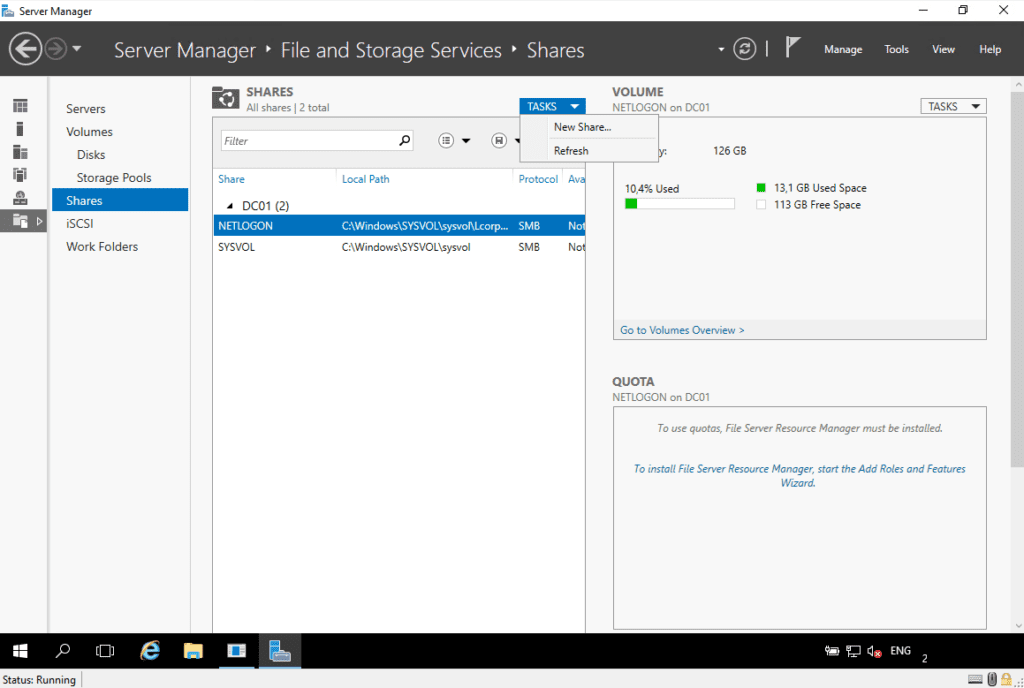

Klik op “File and Storage Services”.

Kies in het volgende menu voor “Shares”.

In dit menu zie je alle shares staan. Als we hier voor de eerste keer komen staan hier enkel de standaard shares. Om een nieuwe share aan te maken klikken we op “Tasks” en kiezen

dan voor “New Share”.

In het volgende menu kunnen we gaan kiezen welk soort share we willen gaan aanmaken, een SMB of een NFS.

- SMB: wordt gebruikt voor Windows file sharing

- NFS: wordt meestal gebruikt voor UNIX/Linux file sharing

Als je NFS gebruik dan kunnen zowel windows gebruikers als UNIX/Linux gebruikers gebruik maken van deze shares.

Wij gaan hier nu kiezen voor een SMB Share, en kiezen dan voor “SMB Share – Quick” en klikken dan op “Next”.

Hier wordt nu gevraagd op welke server je deze share wilt gaan maken en welke map je wilt gaan delen. Op dit moment hebben we maar 1 server, maar later als we meer servers hebben komen hier meerdere servers te staan en kunnen we van eender welke van die servers een share maken op een andere server, zolang je de admin rechten hebt in het domain.

We gaan er voor kiezen om een map te delen en niet de hele schijf, dus selecteren we “Type a custom path”. En klikken daar na op “Browse”.

We krijgen een “Verkenner” scherm.

We kiezen “New Folder” en geven deze de naam ‘LoonAdministratie’. Dit gaat onze gedeelde map worden.

En klikken hier na op “Select Folder”. De folder verschijnt in ons custom path.

Klik nu weer op “Next”.

Nu krijgen we nog de mogelijkheid om onze share name aan te passen, maar meestal is de voorgestelde naam goed.

Je zit ook nu welk het local path is en wat het remote path is.

Deze remote path gaat iedereen in het domain kunnen gebruiken om naar deze share te komen.

Later worden hier ook rechten aan gegeven zodat enkel de personen die de juiste rechten hebben in deze map kunnen lezen of schrijven.

Hierna kunnen we nog enkele instellingen gaan doen op deze share, laat hier alles op de standaard staan.

Nu kunnen we de “Permissions” gaan toewijzen op deze share.

Door op ‘Customize permissions‘ te klikken kunnen we toegangsniveau’s beginnen instellen.

Klik hier momenteel op ‘Cancel‘ en daarna op ‘Next‘.

Als laatste krijgen we nog een samenvatting van de keuzes die we gemaakt hebben. Ziet alles er goed uit dan kunnen we op “Create” klikken. De share wordt aangemaakt…

… en bevindt zich tussen de shares.