Netwerkanalyse

We kunnen het onrechtmatige gebruik van een computer of network tegengaan door verschillende maatregelen te nemen. De eerste stap in dit proces omvat het vaststellen of er sprake is van onrechtmatig gebruik van deze middelen. Dit vaststellingsproces omvat hoofdzakelijk het analyseren van het netwerkverkeer, soms op basis van steekproeven. Bij dit analyseren bekijken we nauwlettend wat er precies gebeurt, wie verantwoordelijk is voor welk verkeer binnen het netwerk. Door de activiteiten zorgvuldig te monitoren, individuele processen te identificeren en te filteren op bekende vormen van ongewenst netwerkverkeer, kunnen we de netwerkactiviteiten zo goed mogelijk onder controle houden.

Netwerkkaart monitoren

Er stroomt een breed scala aan gegevens over ons netwerk, soms zelfs zonder dat we ons er bewust van zijn. Dit varieert van e-mail- en internetverkeer tot meldingen van een netwerkprinter die zichzelf kenbaar maakt binnen het netwerk. Al deze gegevens kunnen worden gedetecteerd en waargenomen. Zodra we deze gegevens inzichtelijk hebben, is het echter van essentieel belang dat we begrijpen wat we waarnemen. Om een nauwkeurige beoordeling te kunnen maken, is het minimaal noodzakelijk dat we een basiskennis hebben van het 0SI-model.

Voor het waarnemen van dit verkeer kunnen we een netwerksniffer gebruiken. Dit hulpmiddel, ook wel bekend als een packetsniffer, heeft de capaciteit om alle datapakketten die door een netwerkkaart gaan te observeren en op te slaan. Een bekend open source netwerksniffer is Wireshark. Wireshark toont niet alleen de inhoud van elk datapakket, maar organiseert ook de gegevens per OSI-laag.

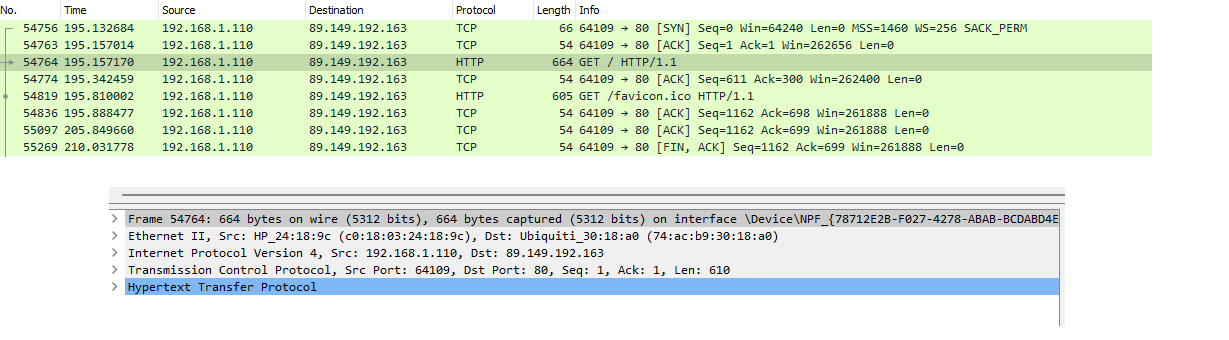

Laten we het scenario bekijken waarin ik een verbinding tot stand breng met de website http://www.multimedi.be. In dit geval instrueer ik mijn computersysteem om een verzoek te initiëren om verbinding te maken met de webserver van multimedi.be.

Als we het verzonden datapakket van dichterbij bekijken, merken we op dat we, zoals gebruikelijk binnen het OSI-model, gelijktijdig op meerdere lagen communiceren. Op dit moment zijn we onder andere aan het communiceren op:

- Laag 7: De applicatielaag, omdat ik HTTP-pakketjes wil ontvangen

- Laag 4: De Transportlaag, omdat ik verbinding maak met de standaard HTTP poort, poort 80

- Laag 3: De Netwerklaag, omdat ik verbinding maak met het ip-adres van multimedi.be, 89.149.192.163

Bij inspectie van het datapakket met behulp van een netwerksniffer, wordt het volgende waargenomen:

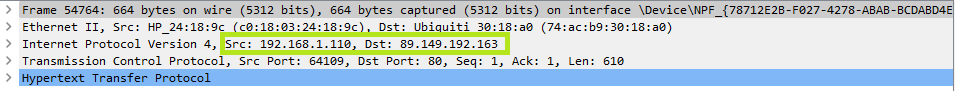

Laten we de gegevens in Wireshark eens onder de loep nemen aan de hand van de drie lagen die we eerder hebben gekozen. We starten met de derde laag volgens het OSI-model: de netwerklaag. Zonder diep in te gaan op de details van de netwerklaag (elke laag kan worden uitgeklapt door op het uitklapicoontje te klikken), worden het IP-adres van de afzender en het IP-adres van de ontvanger van het datapakketje binnen deze laag weergegeven.

In laag 3 observeren we zowel het bron- als het bestemmings-IP-adres

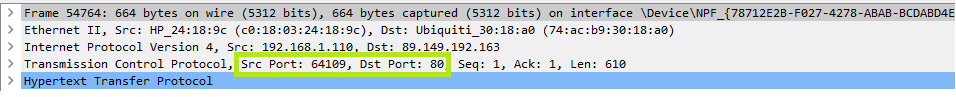

Hierna richten we onze aandacht op de vierde laag, de transportlaag. Ook hier valt direct in de beschrijving de belangrijkste informatie op: het poortnummer waarmee we willen verbinden, specifiek de poort voor de webserver – poort 80. Opnieuw vinden we hier de gegevens van onze eigen netwerkkaart, in dit geval de poort waarvandaan het netwerkpakketje afkomstig is, namelijk poort 64109. Wireshark heeft bekendheid met de meeste poorten en hun toepassingen, en labelt poort 80 bijvoorbeeld als ‘http’.

Tot slot werpen we een blik op de zevende laag, oftewel de applicatielaag. Hier streven we naar een wat diepgaandere analyse van de informatie. Bij nader onderzoek ontdekken we onder andere gegevens met betrekking tot de gebruikte browser voor het bekijken van de website (…)

Met behulp van een netwerksniffer kun je het verkeer dat door jouw netwerkkaart stroomt, opvangen en vervolgens analyseren.