ipconfig, ping, and arp

Het proces van het in kaart brengen van de kwetsbaarheden van een systeem wordt netwerkverkenning en ontdekking genoemd. Verkenningsmethoden worden gebruikt door kwaadwillende actoren, maar ze worden ook gebruikt door beveiligingsprofessionals om hun eigen beveiligingssystemen te onderzoeken en te testen, als onderdeel van een beveiligingsevaluatie en voortdurende monitoring.

Stel je voor dat je een spion bent die op een geheime missie is om de zwakke plekken van een systeem te ontdekken. Dat is eigenlijk wat netwerkverkenning en ontdekking inhoudt! Het is als het verkennen van een vijandelijk gebied, maar dan op het digitale toneel.

Nu, normaal gesproken worden verkenningsmethoden gebruikt door slechteriken die kwaad willen doen. Maar weet je wat grappig is? Beveiligingsprofessionals maken ook gebruik van deze technieken om hun eigen beveiligingssystemen te testen. Ze willen ervoor zorgen dat alles waterdicht is, als een soort superhelden die hun eigen verdedigingsvaardigheden aanscherpen.

Het is eigenlijk best cool, want deze verkenning en ontdekking maken deel uit van een grotere beveiligingsbeoordeling en voortdurende monitoring. Het is als een nooit eindigend spel van kat en muis tussen de slimme boeven en de slimme beveiligingsdeskundigen.

Dus, of het nu een schurk is die het kwaad beraamt of een held die ervoor zorgt dat alles veilig is, netwerkverkenning en ontdekking blijft een fascinerend en spannend onderdeel van de digitale wereld.

Het ontdekken van de topologie (of “footprinting”) betekent het scannen van hosts, IP-bereik en routes tussen netwerken om de structuur van het doelnetwerk in kaart te brengen. Topologieontdekking kan ook worden gebruikt om een inventaris van activa op te bouwen en om niet-geautoriseerde hosts te identificeren (detectie van schaduwsystemen) of fouten in de netwerkconfiguratie op te sporen.

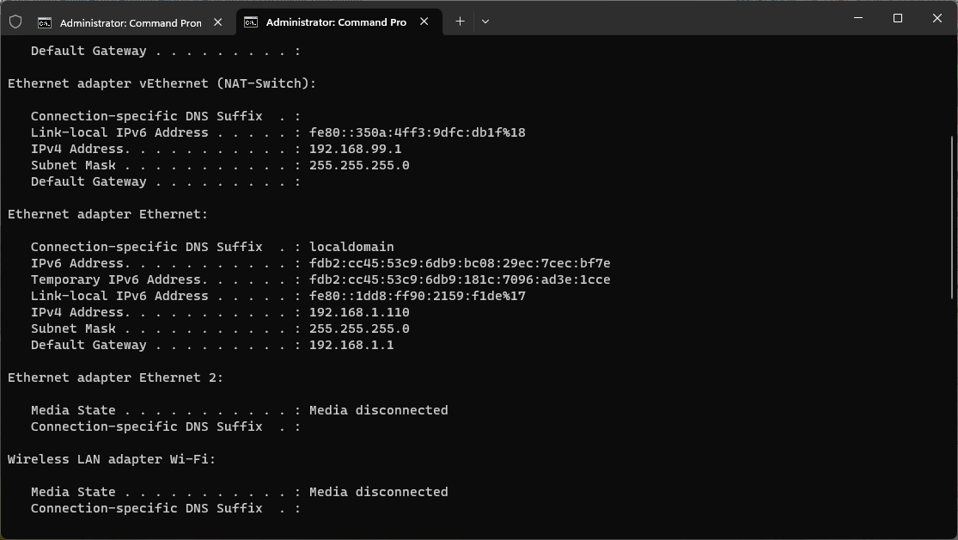

Basis topologieontdekkingstaken kunnen worden uitgevoerd met behulp van de opdrachtregelhulpmiddelen die zijn ingebouwd in Windows en Linux. De volgende hulpmiddelen geven de IP-configuratie weer en testen de connectiviteit op het lokale netwerksegment of subnet.

- ipconfig: Laat de configuratie zien die is toegewezen aan netwerkinterfaces in Windows, inclusief het unieke hardware- of media-access control (MAC)-adres, de IPv4- en IPv6-adressen, de standaardgateway en of het adres statisch is of is toegewezen via DHCP. Als het adres via DHCP is toegewezen, wordt ook het adres van de DHCP-server weergegeven die de lease heeft verstrekt.

- ifconfig: Toon de configuratie die is toegewezen aan netwerkinterface(s) in Linux.

- ping: Verken een host op een specifiek IP-adres of hostnaam door gebruik te maken van het Internet Control Message Protocol (ICMP). Met behulp van het ‘ping’-commando en een eenvoudig script kun je een sweep uitvoeren van alle IP-adressen in een subnet. Dit stelt je in staat om te controleren welke hosts actief zijn en reageren op de ping-verzoeken.

for /l %i in (1,1,255) do @ping -n 1 -w 100 192.168.1.%i | find /i "reply"

Je kan dit ook in powershell.

$subnet = "192.168.1"

for ($i = 1; $i -le 255; $i++) {

$ip = "$subnet.$i"

$result = Test-Connection -ComputerName $ip -Count 1 -Quiet -ErrorAction SilentlyContinue

if ($result) {

Write-Host $ip -ForegroundColor Green

}

else {

Write-Host $ip -ForegroundColor Red

}

}

- ARP: Laat de cache van het Address Resolution Protocol (ARP) zien op de lokale machine. In de ARP-cache wordt het MAC-adres van de interface weergegeven dat is gekoppeld aan elk IP-adres waarmee de lokale host recentelijk heeft gecommuniceerd. Dit kan handig zijn bij het onderzoeken van vermoedelijke spoofing-aanvallen. Als voorbeeld, bij een man-in-the-middle aanval is het een teken dat het MAC-adres van het standaard gateway IP-adres in de cache niet overeenkomt met het daadwerkelijke MAC-adres van de router.

ARP-Scan (Kali-Linux)

een hulpmiddel dat beschikbaar is in Kali Linux, een populaire Linux-distributie voor penetratietests en beveiligingsaudits. ARP-scan wordt gebruikt om netwerken te scannen en informatie te verzamelen over apparaten binnen het netwerk.

Met ARP-scan kun je de Address Resolution Protocol (ARP)-berichten gebruiken om actieve hosts in het netwerk te ontdekken. Het stuurt ARP-verzoeken naar een bepaald subnet en verzamelt de MAC-adressen en IP-adressen van reagerende hosts. Dit kan handig zijn bij netwerkbeveiligingstests, het identificeren van actieve apparaten, het detecteren van mogelijke aanvallers of het controleren van netwerkconfiguraties.